I det här blogartikeln förklaras, med hjälp av data och exempel från verkliga fall, varför åtgärder för att störa och bekämpa kriminella domäner ofta är mycket effektivare än att bara lista dessa domäner i missbruksdatabaser (som Spamhaus). Det centrala argumentet är enkelt: När du stänger ner angriparens infrastruktur på DNS-/hostingnivån stoppar du offren uppströms. När du listar den minskar du bara exponeringen nedströms – och ofta för sent.

Problemet: domäner är angriparens styrhjul

I modern cyberbrottslighet är domäner inte bara ”indikatorer”. De är operativa tillgångar: de förankrar phishing-kit, kommando- och kontrolländpunkter, bedrägliga butiker, sidor för insamling av inloggningsuppgifter och den distributionsinfrastruktur som försörjer dem. Det är därför som DNS-missbruk delas in i handlingsbara kategorier som phishing, skadlig kod, botnät och pharming – dvs. skador som möjliggörs av domännamn och DNS-upplösning.

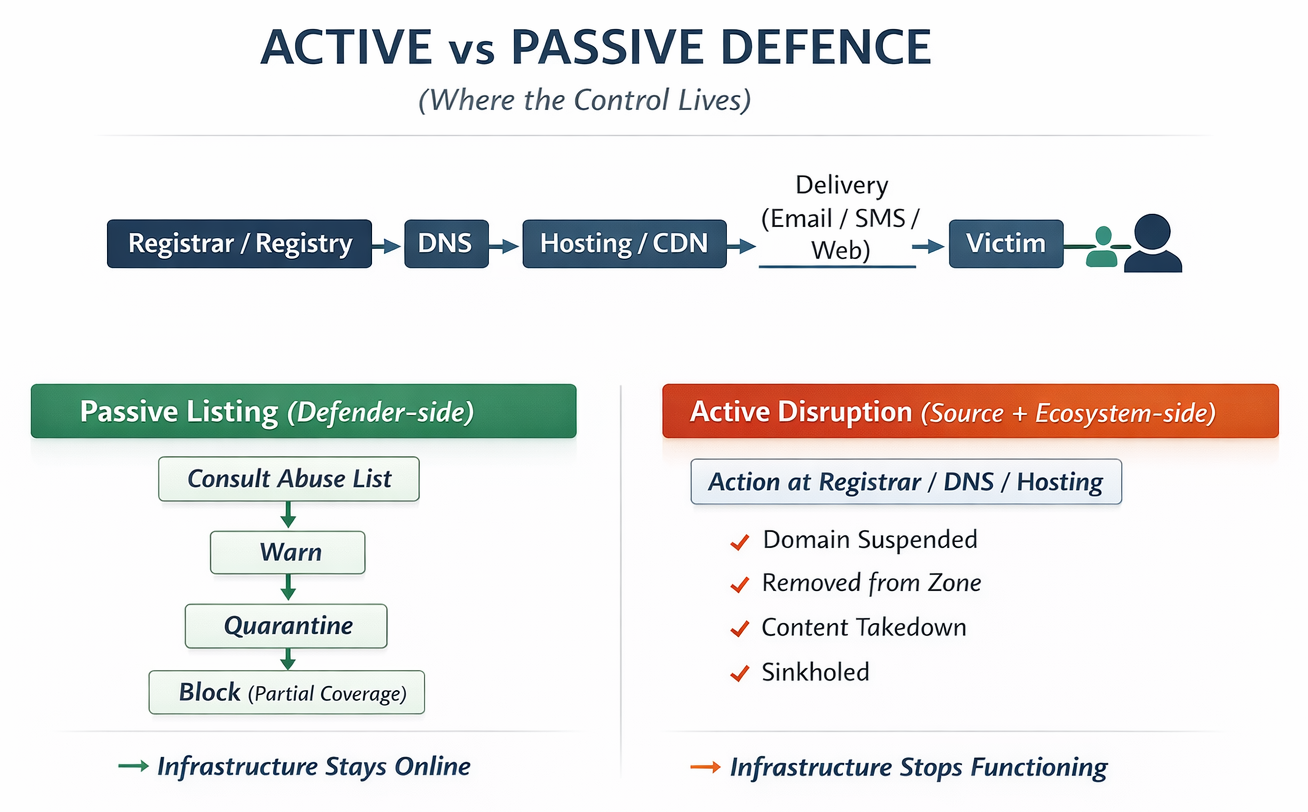

Det som försvarare ofta kallar ”domänmissbruk” är i själva verket en kedja av beroenden:

- domänen (registrar/registreringskontroll)

- DNS-konfigurationen (namnservrar, poster)

- hostinglagret (där innehåll och skript finns)

- leveranslagret (e-post/SMS/sociala medier/sökning/annonser)

- användargränssnittslagret (URL:er, lookalikes, förtroendekoder)

En blockeringslista berör vanligtvis bara de två sista lagren. Störningar och verkställighet kan drabba de tre första – de lager där angriparens verksamhet bedrivs.

Passiv listning: nödvändig, skalbar – och i sig begränsad

Dataset om missbruk och blocklistor finns av goda skäl: de är skalbara, automatiserbara och lätta att integrera i e-postgateways och säkra webbstackar.

Spamhaus Domain Blocklist (DBL) är till exempel uttryckligen positionerad som en ryktesbaserad lista över domäner som används i spam och skadlig verksamhet (phishing, bedrägeri, distribution av skadlig kod) och distribueras via DNSBL så att e-postsystem kan klassificera eller avvisa meddelanden som innehåller dessa domäner.

Trots detta har passiv listning strukturella begränsningar som du inte kan ”justera bort”:

Listning är inte borttagning

En domän kan listas och fortfarande fungera, fortfarande vara värd för ett phishing-kit, fortfarande samla in inloggningsuppgifter och fortfarande nå offer via kanaler som inte tillämpar listan (eller tillämpar den inkonsekvent). Detta är inte hypotetiskt – ekonomisk mätningsforskning har visat att svartlistade domäner fortsätter att generera intäkter på grund av att svartlistor inte används universellt och att implementeringen fördröjs (dvs. inte alla blockerar, inte alla uppdaterar, inte alla blockerar på samma sätt).

I den UCSD-ledda studien Empirically Characterizing Domain Abuse and the Revenue Impact of Blacklisting fann författarna att svartlistning kan minska försäljningen per domän – men svartlistade domäner genererade fortfarande intäkter, drivna av det faktum att svartlistor inte används universellt och ibland endast är rådgivande (t.ex. klassificering som ”skräppostmapp” snarare än hård blockering).

Listning har oundviklig fördröjning på flera punkter

Även högkvalitativa listor har tidsfördröjningar:

- detektionsfördröjning (första upptäckt → bekräftad)

- publiceringsfördröjning (bekräftad → tillagd till listan)

- spridningsgap (lista uppdaterad → nedströms system uppdaterade)

- genomförandegap (systemet har lista → kontrollblockeringar i det sammanhanget)

Spamhaus påpekar själv att även när en DBL-avregistrering behandlas omedelbart kan det ta upp till 24 timmar för vissa användare att ta bort domäner från sina lokala system.

Det är ingen kritik, utan en fråga om fysik och drift. DNS-caching, lokala synkroniseringsscheman och heterogena distributioner skapar fördröjningar.

Listningen saknar vanligtvis fullständig kontext

En domänlista innehåller ofta endast domäner/värdnamn (inte fullständiga sökvägar), vilket är ett praktiskt designval men kan begränsa precisionen mot snabbt föränderliga URL:er och engångslandningssidor. Spamhaus noterar uttryckligen att DBL-listningar inkluderar värdnamn, inte fullständiga URL-sökvägar.

Kort sagt: passiv listning är ett viktigt försvarslager, men det är inte en avslutande åtgärd.

Störning och verkställighet: hur du stoppar hotet vid källan

Störning och verkställighet fokuserar på att avsluta motståndarens kapacitet, inte bara varna om den. I praktiken innebär det att man använder styrnings- och kontrollpunkter där domänbaserat missbruk kan stoppas:

- registrar/registry suspension, clientHold, serverHold eller borttagning från zonen

- hosting provider takedown (innehåll borttaget eller konto avslutat)

- DNS-ändringar (sinkholing, ändringar av namnservrar, borttagning av poster)

rättsliga beslut/orders och samordnad nedmontering av infrastruktur

Två exempel från den offentliga sektorn illustrerar skillnaden - och omfattningen.

Störningar på nationell nivå: snabb nedtagning fungerar eftersom den tar bort infrastrukturen

Det brittiska nationella cybersäkerhetscentret beskriver Active Cyber Defence-tjänsterna som något som fungerar ”bakom kulisserna” för att blockera cyberattacker innan de når sina mål och automatiskt skydda organisationer efter registrering. I sin årsrapport för 2025 rapporterar NCSC att dess nedtagningsservice avlägsnade cyberbaserade varukampanjer i stor skala och, vilket är avgörande, med hög hastighet:

- 79 % av de bekräftade phishingattackerna riktade mot brittiska regeringsdepartement löstes inom 24 timmar efter upptäckt

- 50 % togs bort på mindre än 1 timme

Dessa siffror återspeglar något som passiv listning inte kan åstadkomma på egen hand: göra den skadliga webbplatsen oåtkomlig tillräckligt snabbt för att väsentligt minska antalet offer under attackens ”gyllene timmar”.

Genomförande i ekosystemet: uppströms avtalsförpliktelser kan leda till massavstängningar

ICANN:s ändringar av avtalet om DNS-missbruk 2024 (för gTLD-register och registratorer) formaliserade skyldigheter som kräver åtgärder för att stoppa eller störa väl dokumenterat DNS-missbruk.

Under de första sex månaderna av tillämpningen (5 april till 5 oktober 2024) rapporterade ICANN Contractual Compliance följande:

- 192 utredningar av DNS-missbruk inleddes

- 154 utredningar avslutades, vilket resulterade i avstängning av över 2 700 domännamn

- inaktivering av över 350 phishing-webbplatser

Detta är tillämpning på kontrollplanet: inte ”flagga”, utan tvingande åtgärder som tar bort missbrukande domäner från drift.

Störning av brottsbekämpning: beslagtagande och sinkholing berövar angripare deras infrastruktur

Genomdrivande kan också vara rättsligt. Till exempel rapporterade det amerikanska justitiedepartementet om upphävandet av en fullmakt som godkände beslagtagande av 41 internetdomäner som användes i en rysk underrättelseoperation med spear-phishing – uttryckligen för att ”beröva dem verktygen för deras olagliga handel”.

På samma sätt beskrev en botnet-operation ledd av DOJ beslagsorder som gjorde det möjligt för Federal Bureau of Investigation att ta kontroll över domäner och omdirigera trafik för att störa botnets – en åtgärd som där uttryckligen definieras som ”sinkholing”.

Detta är den centrala fördelen med störning: den förändrar verkligheten på internet. Listning förändrar metadata; störning förändrar tillgänglighet.

Aktivt kontra passivt försvar: två fundamentalt olika modeller

Ett sätt att klargöra skillnaden är att formulera den som var kontrollen utövas.

- Passivt försvar modifierar främst försvararens lokala beslutsfattande (”blockera/varna/poängsätta”) baserat på hotinformation.

- Aktiv störning modifierar angriparens driftsmiljö (”ta bort/inaktivera/beslagta”) genom att agera på infrastruktur och styrningspunkter.

NCSC:s beskrivning av aktivt cyberförsvar belyser just denna idé: automatiserade tjänster som arbetar i bakgrunden och blockerar attacker innan de når sina mål och skyddar användarna automatiskt.

NCSC:s beskrivning av aktivt cyberförsvar belyser just denna idé: automatiserade tjänster som arbetar i bakgrunden och blockerar attacker innan de når sina mål och skyddar användarna automatiskt.

Här är ett enkelt diagram

Den strategiska implikationen är tydlig:

Passivt försvar minskar exponeringen probabilistiskt; aktiv störning minskar angriparens kapacitet deterministiskt (tills den återuppbyggs).

Liknande domäner: begränsa sprängradien för typosquatting, combosquatting och homografer

Liknande domäner är ingen avancerad taktik. De är en hållbar verksamhetsmodell eftersom de utnyttjar två fakta:

1. Användare har svårt att korrekt analysera URL-identitet.

2. Många liknande domäner förblir online under lång tid, ofta utan att åtgärdas.

Användare är mätbart sårbara för förvirring kring liknande URL:er

En studie om användbar säkerhet från CHI 2020 visade att deltagarna korrekt identifierade den verkliga värdidentiteten i 93 % av fallen för normala URL:er, men endast 40 % för förvrängda ”liknande” URL:er.

Det är en enorm attackyta: även perfekta informationskampanjer kan inte lita på att människor konsekvent analyserar komplexa URL:er korrekt.

Combosquatting kan vara extremt långlivat

En longitudinell mätstudie av combosquatting (domäner som kombinerar ett varumärke med extra token som ”secure-”, ”login-”, ”support-”) visade följande:

- nästan 60 % av missbrukande combosquatting-domäner lever i mer än 1 000 dagar

- offentliga svartlistor kan vara fördröjda: 20 % av domänerna med missbrukande combosquatting dök upp på en offentlig svartlista nästan 100 dagar efter den första observationen (i deras DNS-data)

Detta stöder direkt argumentet för störning: om en lookalike kan förbli aktiv i flera år är det strategiskt otillräckligt att enbart förlita sig på listbaserad avskräckning.

Praktiska metoder för att minska lookalikes påverkan – och var störning passar in

Det finns ingen enskild kontroll som ”löser” lookalikes. De bästa resultaten uppnås genom en kombination av förebyggande åtgärder, övervakning och snabba korrigeringar.

Förebygg och stärk det du kontrollerar (dina egna domäner):

- För domäner som inte skickar e-post rekommenderar den brittiska regeringen uttryckliga tekniska åtgärder i DNS: SPF -all, DMARC-avvisningspolicy, tomma DKIM-poster och null MX – uttryckligen för att förhindra spoofing och phishing-missbruk av oskyddade domäner.

- CERT-SE rekommenderar på liknande sätt att aktivera SPF och implementera DMARC (börja i övervakningsläge och överväg sedan att blockera) och beskriver ett verkligt fall där brist på SPF möjliggjorde spoofing – följt av att man kontaktade webbhotellet för att ta bort phishing-webbplatsen och upprättade en polisanmälan.

Dessa åtgärder hindrar inte någon från att registrera yourbrand-support.com, men de stänger av den ganska vanliga och skadliga vägen att skicka spoofade e-postmeddelanden direkt från ditt legitima domänutrymme.

Minska möjligheterna (defensiv registrering och policy):

- Svenska Internetstiftelsen rekommenderar uttryckligen att man minskar risken för bedrägliga registreringar genom att registrera domäner med felstavningar av ditt varumärke.

- Samma organisation har varnat (i ett svenskt fall) för att brottslingar registrerar felstavade .se-domäner för att skapa e-postadresser som liknar riktiga företagsadresser, vilka används i fall av VD-bedrägerier. Detta är ett pragmatiskt sätt att minska attackytan – särskilt för varumärkesmissbruk i stor skala.

Vidraka och återkräva när missbruk förekommer (juridiska + avtalsmässiga påtryckningsmedel):

- WIPO positionerar UDRP som ett onlineverktyg för att återkräva domäner som används för att lura konsumenter (”cybersquatting”) och noterar WIPO:s stora ärendemängd och registratorernas möjlighet att genomföra beslut utan inblandning från lokala domstolar.

UDRP är inte en ”snabb avbrytning” (ofta mätt i veckor/månader), men det är ett viktigt verkställighetsverktyg när domänen är hållbar och ekonomiskt värdefull för angriparen.

Minska homografiska risker (IDN och förväxlingsbara tecken):

- Unicode Consortiums säkerhetsriktlinjer dokumenterar hur förväxlingsbara tecken kan skapa risker för spoofing där en URL är en domän men tillhör en annan – en känd riskklass i IDN-homografattacker.

Detta är särskilt relevant för lookalikes som inte är enkla ASCII-stavfel.

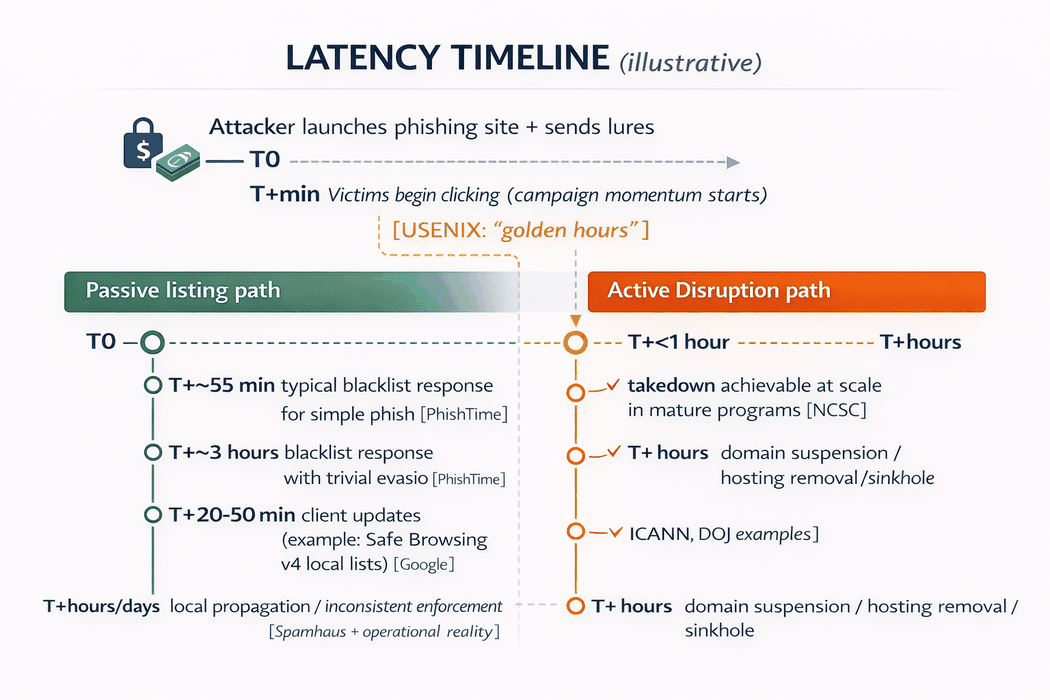

Bekämpa latens: varför avbrott är effektivare än uppdateringar av missbrukslistor under de ”gyllene timmarna”

Om du vill ha ett datadrivet skäl till varför avbrott är effektivare än listor är det detta:

De flesta skadliga webbplatser finns på tidslinjer som är kortare än listornas aktualitetsgarantier – och angripare utnyttjar avsiktligt denna lucka.

Angriparens klocka går fort

En storskalig studie av phishing-webbplatsers livslängd (WWW 2025) analyserade 286 237 phishing-URL:er och fann följande:

- genomsnittlig livslängd: 54 timmar

- medianlivslängd: 5,46 timmar (många försvinner snabbt, medan en minoritet kvarstår mycket längre)

Parallellt med detta mätte Sunrise to Sunset (USENIX Security 2020) hela livscykeln för phishingkampanjer och fann att en genomsnittlig kampanj från start till sista offer tar 21 timmar, med en betydande andel offer koncentrerade till början.

Försvararens lista uppdateras långsammare (och är ibland strukturellt inaktuell)

Googles egen dokumentation om migrering till Safe Browsing förklarar att i v4 tar det en ”typisk klient 20 till 50 minuter” att hämta de senaste hotlistorna, och att föråldrade data väsentligt minskar skyddet. Det noteras också att 60 % av webbplatserna som levererar attacker lever mindre än 10 minuter, och man uppskattar att 25–30 % av det saknade skyddet mot nätfiske beror på inaktuella uppgifter.

Även om din organisation använder högkvalitativa uppgifter om missbruk kommer listbaserade kontroller alltid att ha ett aktualitetsproblem någonstans i processen.

Fördröjningen av svartlistning är mätbar – och undvikande förvärrar situationen

Studien USENIX Security 2020 PhishTime mätte svartlistningens svarstider och visade följande:

- genomsnittlig respons ~55 minuter för enkla phishingwebbplatser

- vanliga undvikanden (t.ex. URL-förkortare) fördröjde svartlistningen med upp till i genomsnitt 2 timmar och 58 minuter, och sådana webbplatser var upp till 19 % mindre benägna att upptäckas

Det är precis därför som ”bara lista det” misslyckas i praktiken: ekonomin i phishing belönar angriparen för att skörda offer under fördröjningsfönstret.

Störningar stänger fönstret genom att ändra tillgängligheten

När en registrar, ett register eller en webbhotellleverantör inaktiverar infrastrukturen kollapsar attacken för alla potentiella offer – inte bara de som skyddas av ett särskilt filter.

NCSC beskriver nedtagning som att ta bort skadliga webbplatser ” i stor skala och i nära realtid”, uttryckligen för att begränsa skadan innan den inträffar, och rapporterar att hälften av de bekräftade phishing-attackerna i deras målgrupp tas bort inom en timme.

ICANN:s tillsynsdata visar på liknande sätt att uppströmsåtgärder för efterlevnad kan resultera i domänavstängningar och inaktivering av phishing-webbplatser i stor skala.

Här är en förenklad tidslinje över latensproblemet:

Jämförande analys: störning/åtgärder kontra passiv listning

Tabellen nedan jämför de två tillvägagångssätten som säkerhetsstrategier. ”Passiv listning” representeras av blocklistor/datauppsättningar om missbruk (t.ex. Spamhaus DBL). ”Störning/åtgärder” omfattar borttagning, avstängning, sinkholing, efterlevnad av register/registratorer och laglig beslagtagning.

|

Attribut |

Störning/åtgärd (nedtagning, avstängning, sinkhole, beslagtagande) |

Passiv listning (missbrukslistor / reputationsdatabas) |

| Primärt mål | Avsluta skadlig infrastruktur (minska kapaciteten) | Flagga känd skadlig infrastruktur (minska exponeringen) |

| Var det verkar | Kontrollpunkter uppströms: register/registrator, DNS, webbhotell, rättsliga order | Nedströms: e-postfilter, webbläsare, proxyservrar, slutpunktspolicyer |

| Hastighet för att minska antalet offer | Kan vara minuter till timmar i mogna program (t.ex. mindre än 1 timme) | Ofta begränsad av upptäckt + publicering + spridning; kan vara timmar eller mer, och undvikande ökar fördröjningarna |

| Omfattning av påverkan | Hela internet för den infrastrukturen: webbplatsen/domänen slutar fungera för alla tills den återställs | Begränsad till de ekosystem som använder listan, uppdaterar den och blockerar (icke-universell) |

| Inverkan på hotaktörer | Direkta kostnader: tvingar till återuppbyggnad, ökar operativa friktioner, möjliggör attribuering/utredning | Absorberas ofta via kundbortfall och substitution; svartlistade domäner kan fortsätta att generera intäkter där listorna inte tillämpas |

| Motstånd mot listfördröjning och ”engångsdomäner” | Stark: inaktivering av infrastruktur avslutar den aktuella attacken även om den var en ”zero-day”-attack | ”Skala + täckning”: lagerbaserad detektering och filtrering, plus retrospektiv intelligens Svag till måttlig: fungerar bäst mot återkommande infrastruktur; har svårt under ”gyllene timmar” och med undvikande |

| Problem med liknande domäner | Kan ta bort ihållande lookalikes via åtgärder från registrator/register eller tvister; kompletterar defensiv registrering | Hjälper när det väl upptäcks – men många lookalikes är långlivade och kan dyka upp på offentliga svartlistor sent |

| Bäst att använda i ett modernt program | ”Avsluta + förhindra återfall”: borttagning + verkställighet + förstärkning + övervakning | ”Skalbarhet + täckning”: lagerindelad detektering och filtrering, plus retrospektiv intelligens |

Domänstörningens livscykel: en modell som eliminerar hot, inte bara flaggar dem

En mogen störningsförmåga är inte en engångsåtgärd, utan en repeterbar livscykel som överstiger angriparnas omsättning och latensen i missbrukslistor.

Här är en praktisk livscykelvy, anpassad efter hur nationella aktörer och aktörer i ekosystemet beskriver sina tjänster:

DOMÄNSTÖRNINGENS LIVSCYKLUS

1) Detektera

- användarrapporter, telemetri, hotinformationsflöden, varumärkesövervakning (NCSC använder flera flöden; CERT-SE beskriver arbetsflöden för upptäckt av incidenter)

2) Validera (snabb triage)

- bekräfta missbruk, samla in bevis, klassificera som phishing/skadlig kod/etc.

- bestäm kontrollpunkter (domän vs. hosting vs. båda)

3) Välj verktyg

- registrator/register: avstängning/spärrning/borttagning från zon

- webbhotell: ta bort innehåll/konto

- DNS-ändring: sinkhole/omdirigering (i samband med brottsbekämpning)

- rättslig väg: beslagsorder/samordnad operation

4) Genomför störningen

- se till att domänen slutar att lösa eller att webbplatsen slutar att leverera nyttolaster

- verifiera från flera olika synvinklar

5) Mät effekten och förhindra att det upprepas

- övervaka omregistrering och liknande avvikelser

- stärk varumärkesdomäner (SPF/DMARC, defensiva registreringar)

- sträva efter att bekämpa ihärdiga aktörer/upprepad infrastruktur

Tre offentliga referenser förstärker varför denna livscykel fungerar:

- NCSC beskriver uttryckligen tjänster som blockerar attacker innan de når sina mål, samt en nedtagningsservice som tar bort skadliga webbplatser i stor skala och med hög hastighet.

- ICANN:s tillämpning visar att registrar-/registreringsåtgärder kan leda till tusentals avstängningar och hundratals inaktiveringar av phishing-webbplatser på några månader – ett bevis på att uppströmsåtgärder har stor skala.

- Svenska Internetstiftelsen beskriver mekanismer för avaktivering av domäner där en domän kan tas bort från zonfilen (dvs. slutar att lösas upp) och senare avregistreras, vilket illustrerar hur livscykelkontroll på registrenivå kan upphäva tillgängligheten.

Detta är anledningen till att störningar i operativa termer ligger närmare åtgärdande än upptäckt.

Avslutande tankar: listning är ett lager – störning är stoppfunktionen

Missbrukslistor som de som tillhandahålls av Spamhaus bidrar med verkligt värde: de höjer grundläggande säkerhet, kan skalas över organisationer och lägger till omedelbar filtreringskapacitet i e-post- och webbstackar.

Men bevisen är tydliga när det gäller tre strategiska realiteter:

- Attackernas livslängd är kort och koncentrerad till början. Medianlivslängden för en phishing-webbplats kan vara några timmar och kampanjfönstret kan vara cirka en dag, vilket gör förseningar extremt kostsamma.

- Listbaserade försvar kommer alltid att ha luckor i aktualitet och användning, och angripare utnyttjar avsiktligt dessa luckor genom undvikande och omsättning.

- När du tar bort eller inaktiverar domänen/infrastrukturen stoppar du hotet vid källan – därför är nedtagningsprogram (NCSC), avtalsenlig verkställighet (ICANN) och rättsliga åtgärder (DOJ/FBI sinkholing och beslag) bevisligen effektiva.

För organisationer som på allvar vill minska antalet offer – inte bara rapportera dem – är störningar och verkställighet de åtgärder som förändrar resultatet. Passiv listning är fortfarande värdefull, men fungerar bäst som stödjande underrättelseinformation i en bredare strategi som avslutar skadlig infrastruktur uppströms – den typ av strategi som Excedo Networks utformar för verkliga, domänaktiverade hot.