Esta publicación explica, con datos y ejemplos respaldados por casos, por qué las medidas de interrupción y aplicación de la ley contra los dominios delictivos suelen ser mucho más eficaces que la simple inclusión de esos dominios en bases de datos de abusos (como Spamhaus). El argumento principal es sencillo: cuando se elimina la infraestructura del atacante en la capa DNS/hosting, se detiene la victimización en origen. Cuando se incluye en una lista, solo se reduce la exposición en destino, y a menudo es demasiado tarde.

El problema: los dominios son el volante del atacante

En la ciberdelincuencia moderna, los dominios no son solo «indicadores». Son activos operativos: sirven de base para kits de phishing, puntos finales de comando y control, tiendas fraudulentas, páginas de recopilación de credenciales y la infraestructura de distribución que los alimenta. Por eso se enmarca el abuso del DNS en categorías procesables como phishing, malware, botnets y pharming, es decir, daños que se producen gracias a los nombres de dominio y la resolución del DNS.

Lo que los defensores suelen llamar «abuso de dominios» es en realidad una cadena de dependencias:

- el dominio (control del registrador/registro)

- la configuración del DNS (servidores de nombres, registros)

- la capa de alojamiento (donde se encuentran el contenido y los scripts)

- la capa de entrega (correo electrónico/SMS/redes sociales/búsquedas/anuncios)

- la capa de interfaz de usuario (URL, imitaciones, señales de confianza)

Una lista de bloqueo normalmente solo afecta a las dos últimas capas. La interrupción y la aplicación pueden afectar a las tres primeras, las capas en las que se ejecuta la operación del atacante.

Listado pasivo: necesario, escalable e intrínsecamente limitado

Los conjuntos de datos de abusos y las listas de bloqueo existen por buenas razones: son escalables, automatizables y fáciles de integrar en puertas de enlace de correo electrónico y pilas web seguras.

Por ejemplo, la lista de bloqueo de dominios (DBL) de Spamhaus se posiciona explícitamente como una lista de dominios basada en la reputación utilizada en actividades maliciosas y de spam (phishing, fraude, distribución de malware), distribuida a través de DNSBL para que los sistemas de correo puedan clasificar o rechazar los mensajes que contienen esos dominios. Aun así, la inclusión pasiva tiene limitaciones estructurales que no se pueden «eliminar»:

La inclusión en la lista no es sinónimo de eliminación

Un dominio puede estar incluido en la lista y seguir resolviéndose, seguir alojando un kit de phishing, seguir recopilando credenciales y seguir llegando a las víctimas a través de canales que no aplican esa lista (o la aplican de forma inconsistente) . Esto no es hipotético: las investigaciones de medición económica han demostrado que los dominios incluidos en listas negras siguen generando ingresos debido al uso no universal de las listas negras y a los retrasos en su implementación (es decir, no todo el mundo bloquea, no todo el mundo actualiza, no todo el mundo bloquea de la misma manera).

En el estudio dirigido por la UCSD Empirically Characterizing Domain Abuse and the Revenue Impact of Blacklisting (Caracterización empírica del abuso de dominios y el impacto de las listas negras en los ingresos), los autores descubrieron que las listas negras pueden reducir las ventas por dominio, pero los dominios incluidos en ellas siguen generando ingresos, debido a que las listas negras no se utilizan de forma universal y, en ocasiones, solo tienen carácter consultivo (por ejemplo, la clasificación « clasificación en la «carpeta de spam» en lugar de un bloqueo estricto).

La inclusión en la lista tiene una latencia inevitable en múltiples puntos

Incluso las listas de alta calidad se enfrentan a diferencias temporales:

- brecha de detección (primera detección → confirmación)

- brecha de publicación (confirmación → adición a la lista)

- brecha de propagación (actualización de la lista → actualización de los sistemas descendentes)

- brecha de aplicación (el sistema tiene la lista → bloqueos de control en ese contexto)

La propia Spamhaus señala que, incluso cuando la eliminación de una DBL se procesa de inmediato, algunos usuarios pueden tardar hasta 24 horas en eliminar los dominios de sus sistemas locales.

No se trata de una crítica, sino de una cuestión física y operativa. El almacenamiento en caché del DNS, los programas de sincronización local y las implementaciones heterogéneas generan retrasos.

Las listas suelen carecer de contexto completo

Una lista de dominios suele contener solo dominios/nombres de host (no rutas completas), lo cual es una elección de diseño práctica, pero puede limitar la precisión frente a URL que cambian rápidamente y rutas de aterrizaje desechables. Spamhaus señala explícitamente que las listas DBL incluyen nombres de host, no rutas URL completas.

En resumen: las listas pasivas son una capa defensiva esencial, pero no son una acción definitiva.

Interrupción y aplicación: cómo detener la amenaza en su origen

La interrupción y la aplicación se centran en eliminar la capacidad del adversario, no solo en advertir sobre ella. En la práctica, esto significa utilizar los puntos de control y gobernanza donde se puede detener el abuso habilitado por el dominio:

- suspensión del registrador/registro, clientHold, serverHold o eliminación de la zona

- retirada del proveedor de alojamiento (contenido eliminado o cuenta cancelada)

- cambios en el DNS (sinkholing, cambios en el servidor de nombres, eliminación de registros)

órdenes de incautación legal y desmantelamiento coordinado de la infraestructura

Dos ejemplos del sector público ilustran la diferencia y la magnitud.

Interrupción a escala nacional: la eliminación rápida funciona porque elimina la infraestructura

El Centro Nacional de Ciberseguridad del Reino Unido describe los servicios de defensa cibernética activa como operaciones «entre bastidores» para bloquear los ciberataques antes de que alcancen sus objetivos, protegiendo automáticamente a las organizaciones tras su registro. En su Informe Anual 2025, el NCSC informa de que su Servicio de Retirada eliminó campañas de productos básicos habilitadas por ciberataques a gran escala y, lo que es más importante, a gran velocidad:

- El 79 % de los ataques de phishing confirmados dirigidos a departamentos del Gobierno del Reino Unido se resolvieron en las 24 horas siguientes a su detección

- El 50 % se eliminó en menos de una hora

Esas cifras reflejan algo que la inclusión pasiva en una lista no puede hacer por sí sola: hacer que el sitio malicioso sea inaccesible con la rapidez suficiente para reducir de manera significativa el número de víctimas en las «horas de oro» de un ataque.

Aplicación del ecosistema: las obligaciones contractuales ascendentes pueden dar lugar a suspensiones masivas

Las enmiendas al contrato de abuso del DNS de la ICANN para 2024 (para registros y registradores de gTLD) formalizaron las obligaciones que exigen medidas de mitigación destinadas a detener o interrumpir el abuso del DNS debidamente demostrado.

En los primeros seis meses de aplicación (del 5 de abril al 5 de octubre de 2024), el departamento de Cumplimiento Contractual de la ICANN informó de lo siguiente:

- 192 investigaciones de mitigación de abusos del DNS iniciadas

- 154 investigaciones resueltas que dieron lugar a la suspensión de más de 2700 nombres de dominio

- desactivación de más de 350 sitios web de phishing

Se trata de una medida coercitiva en el plano de control: no se trata de «marcar», sino de una acción contundente que elimina los dominios abusivos del funcionamiento.

Interrupción de la aplicación de la ley: la incautación y el sinkholing niegan a los atacantes su infraestructura

La aplicación de la ley también puede ser judicial. Por ejemplo, el Departamento de Justicia de los Estados Unidos informó de la apertura de una orden judicial que autorizaba la incautación de 41 dominios de Internet utilizados en una operación de spear-phishing de la inteligencia rusa, «privándoles explícitamente de las herramientas de su comercio ilícito».

De manera similar, una operación contra botnets dirigida por el Departamento de Justicia describió órdenes de incautación que permitían al FBI tomar el control de dominios y redirigir el tráfico para interrumpir las botnets, una acción definida explícitamente allí como «sinkholing».

Esta es la principal ventaja de la interrupción: cambia la realidad en Internet. La inclusión en la lista cambia los metadatos; la interrupción cambia la accesibilidad.

Defensa activa frente a defensa pasiva: dos modelos fundamentalmente diferentes

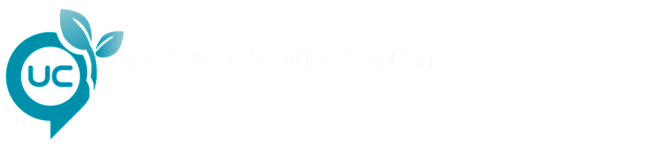

Una forma de aclarar la diferencia es enmarcarla en dónde se aplica el control.

- La defensa pasiva modifica principalmente la toma de decisiones local del defensor («bloquear/advertir/puntuación») basándose en la inteligencia sobre amenazas.

- La interrupción activa modifica el entorno operativo del atacante («eliminar/desactivar/confiscar») actuando sobre la infraestructura y los puntos de gobernanza.

La descripción de la defensa cibernética activa del NCSC destaca precisamente esta idea: servicios automatizados y ocultos que bloquean los ataques antes de que alcancen sus objetivos y protegen a los usuarios de forma automática.

La descripción del NCSC de la ciberdefensa activa destaca precisamente esta idea: servicios automatizados y ocultos que bloquean los ataques antes de que alcancen sus objetivos y protegen a los usuarios de forma automática.

Aquí hay un diagrama sencillo

La implicación estratégica es sencilla:

La defensa pasiva reduce la exposición de forma probabilística; la interrupción activa reduce la capacidad del atacante de forma determinista (hasta que se reconstituye).

Dominios similares: limitar el radio de acción del typosquatting, el combosquatting y los homógrafos

Los dominios similares no son una táctica marginal. Son un modelo operativo duradero porque explotan dos hechos:

1. Los usuarios tienen dificultades para analizar con precisión la identidad de las URL.

2. Muchos dominios similares permanecen en línea durante mucho tiempo, a menudo sin remediar.

Los usuarios son claramente vulnerables a la confusión de URL «similares»

Un estudio sobre seguridad usable de CHI 2020 reveló que los participantes identificaron correctamente la identidad real del host en el 93 % de los casos para las URL normales, pero solo en el 40 % para las URL «similares» ofuscadas.

Se trata de una superficie de ataque enorme: ni siquiera las campañas de concienciación perfectas pueden confiar en que los seres humanos analicen correctamente y de forma sistemática las URL complejas.

El combosquatting puede tener una vida extremadamente larga

Un estudio de medición longitudinal del combosquatting (dominios que combinan una marca con tokens adicionales como «secure-», «login-» o «support-») reveló lo siguiente:

- casi el 60 % de los dominios de combosquatting abusivos duran más de 1000 días

- La aparición en listas negras públicas puede retrasarse: el 20 % de los dominios abusivos de combosquatting aparecieron en una lista negra pública casi 100 días después de su primera observación (en sus datos DNS).

Esto respalda directamente la necesidad de la interrupción: si un dominio similar puede permanecer activo durante años, confiar únicamente en la disuasión basada en listas es estratégicamente insuficiente.

Métodos prácticos para reducir el impacto de los dominios similares y dónde encaja la interrupción

No existe un único control que «resuelva» los dominios similares. Los mejores resultados se obtienen combinando la prevención, la supervisión y la rápida reparación.

Prevenga y refuerce lo que controla (sus propios dominios):

- Para los dominios que no envían correo electrónico, las directrices del Gobierno del Reino Unido recomiendan medidas técnicas explícitas en el DNS: SPF -all, política de rechazo DMARC, registros DKIM vacíos y MX nulo, con el fin explícito de evitar el spoofing y el phishing abusivo de dominios desprotegidos.

- CERT-SE recomienda igualmente habilitar SPF e implementar DMARC (empezando en modo monitor y considerando luego el bloqueo) y describe un caso real en el que la falta de SPF permitió la suplantación de identidad, a lo que siguió el contacto con el proveedor de alojamiento para eliminar el sitio de phishing y la preparación de una denuncia policial.

Estas medidas no impiden que alguien registre yourbrand-support.com, pero sí cierran la vía bastante común y perjudicial de enviar correos electrónicos falsificados directamente desde su espacio de dominio legítimo.

Reduzca el espacio de oportunidad (registro defensivo y política):

- La Fundación Sueca de Internet recomienda explícitamente reducir el riesgo de registros fraudulentos registrando dominios con ortografía incorrecta de su marca comercial.

La misma organización ha advertido (en un contexto sueco) de que los delincuentes registran dominios .se con errores ortográficos para crear direcciones de correo electrónico similares a las de empresas reales, que se utilizan en casos de fraude por parte de directivos. Se trata de una forma pragmática de reducir la superficie de ataque, especialmente en casos de abuso de marcas de gran volumen.

Aplicar y recuperar cuando se produce un abuso (herramientas legales y contractuales):

- La OMPI posiciona la UDRP como una herramienta de aplicación en línea para recuperar los dominios infractores utilizados para engañar a los consumidores («ciberocupación») y destaca el gran volumen de casos de la OMPI y la capacidad de los registradores para aplicar las decisiones sin la intervención de los tribunales locales.

La UDRP no es una «interrupción rápida» (que a menudo se mide en semanas o meses), pero es una herramienta de aplicación crítica cuando el dominio es duradero y tiene valor económico para el atacante.

Mitigar los riesgos de homógrafos (IDN y confusos):

- Las directrices de seguridad del Consorcio Unicode documentan cómo los caracteres confusos pueden crear riesgos de suplantación de identidad cuando una URL es un dominio pero pertenece a otro, una clase de riesgo conocida en los ataques de homógrafos IDN.

Esto es especialmente relevante para los similares que no son simples errores tipográficos ASCII.

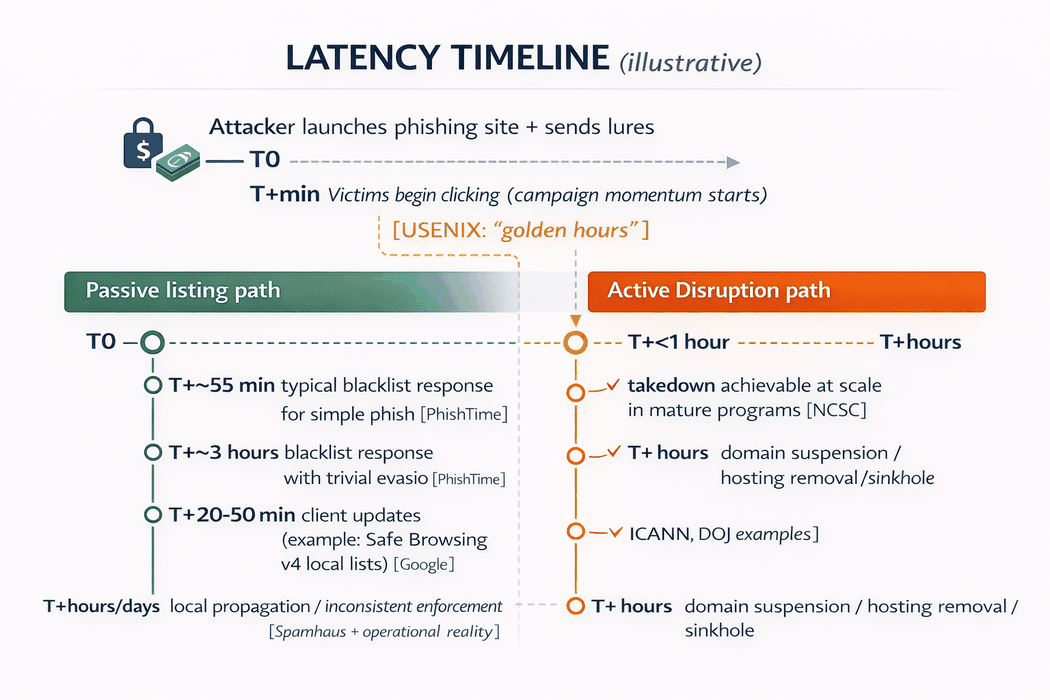

Superar la latencia: por qué la interrupción supera a las actualizaciones de listas de abusos en las «horas doradas»

Si desea una razón basada en datos por la que la interrupción supera a la inclusión en listas, es esta:

La mayoría de los sitios maliciosos tienen una vida útil más corta que la garantía de actualidad de las listas, y los atacantes explotan intencionadamente esa diferencia.

El reloj del atacante va rápido

Un estudio a gran escala sobre la vida útil de los sitios de phishing (WWW 2025) analizó 286 237 URL de phishing y descubrió lo siguiente:

- vida útil media: 54 horas

- vida útil media: 5,46 horas (muchos desaparecen rápidamente, mientras que una minoría persiste mucho más tiempo)

Paralelamente, Sunrise to Sunset (USENIX Security 2020) midió los ciclos de vida completos de las campañas de phishing y descubrió que la campaña media, desde su inicio hasta la última víctima, dura 21 horas, con un volumen significativo de víctimas concentrado al principio.

El reloj de actualización de la lista del defensor es más lento (y a veces estructuralmente obsoleto)

La propia documentación de migración de Safe Browsing de Google explica que, en la versión 4, un «cliente típico tarda entre 20 y 50 minutos» en obtener las listas de amenazas más actualizadas, y que la obsolescencia de los datos reduce considerablemente la protección; también señala que el 60 % de los sitios que lanzan ataques duran menos de 10 minutos, y estima que entre el 25 % y el 30 % de la protección contra el phishing que falta se debe a la obsolescencia.

Incluso si su organización utiliza datos de abuso de alta calidad, los controles basados en listas siempre tendrán un problema de actualidad en algún punto del proceso.

El retraso en la inclusión en la lista negra es medible, y la evasión lo empeora

El estudio PhishTime de USENIX Security 2020 midió los tiempos de respuesta de las listas negras y mostró lo siguiente:

- respuesta media de ~55 minutos para sitios web de phishing poco sofisticados

- las evasiones comunes (por ejemplo, los acortadores de URL) retrasaban la inclusión en la lista negra hasta una media de 2 horas y 58 minutos, y estos sitios tenían hasta un 19 % menos de probabilidades de ser detectados

Esta es precisamente la razón por la que «simplemente incluirlo en la lista» no funciona en la práctica: la economía del phishing recompensa al atacante por captar víctimas durante el periodo de retraso.

La interrupción cierra la ventana al cambiar la accesibilidad

Cuando un registrador, un registro o un proveedor de alojamiento desactiva la infraestructura, el ataque se derrumba para todas las víctimas potenciales, no solo para aquellas protegidas por un filtro concreto.

El NCSC describe la eliminación como la supresión de sitios web maliciosos «a gran escala y casi en tiempo real», explícitamente para limitar el daño antes de que se produzca, e informa de la eliminación en menos de una hora de la mitad de los ataques de phishing confirmados en su conjunto de objetivos.

Los datos de aplicación de la ICANN muestran de manera similar que las medidas de cumplimiento ascendentes pueden dar lugar a suspensiones de dominios y a la desactivación de sitios de phishing a gran escala.

A continuación se muestra una vista simplificada de la línea de tiempo del problema de latencia:

Análisis comparativo: interrupción/aplicación frente a listado pasivo

La tabla siguiente contrasta los dos enfoques como estrategias de seguridad. El «listado pasivo» está representado por listas de bloqueo/conjuntos de datos de abusos (por ejemplo, Spamhaus DBL). La «interrupción/aplicación» abarca el retiro, la suspensión, el sinkholing, el cumplimiento del registro/registrador y la incautación legal.

|

Atributo |

Interrupción/aplicación (retirada, suspensión, sumidero, incautación) |

Listado pasivo (listas de abusos / conjuntos de datos de reputación) |

| Objetivo principal | Eliminar la infraestructura maliciosa (reducir la capacidad) | Marcar la infraestructura conocida como maliciosa (reducir la exposición) |

| Dónde actúa | Puntos de control ascendentes: registro/registrador, DNS, alojamiento, órdenes legales | Aguas abajo: filtros de correo, navegadores, proxies, políticas de terminales |

| Velocidad para reducir la victimización | Puede ser de minutos a horas en programas maduros (por ejemplo, menos de media hora) | A menudo limitada por la detección + publicación + propagación; puede ser de horas o más, y la evasión aumenta los retrasos |

| Alcance del impacto | En todo Internet para esa infraestructura: el sitio/dominio deja de funcionar para todos hasta que se reconstituye | Limitado a los ecosistemas que consumen la lista, la actualizan y bloquean (no universal) |

| Impacto en los actores de amenazas | Imposición de costes directos: obliga a reconstruir, aumenta la fricción operativa, permite la atribución/investigación | A menudo se absorbe mediante la rotación y la sustitución; los dominios incluidos en la lista negra pueden seguir monetizándose cuando no se aplican las listas |

| Resistencia a la latencia de las listas y a los dominios «desechables» | Fuerte: la desactivación de la infraestructura pone fin a la instancia de ataque actual, incluso si se trataba de un «día cero». | «Escala + cobertura»: detección y filtrado por capas, además de inteligencia retrospectiva. Débil a moderada: funciona mejor contra infraestructuras repetidas; tiene dificultades en las «horas doradas» y con la evasión. |

| Problema de dominios similares | Puede eliminar los dominios similares persistentes mediante acciones o disputas del registrador/registro; complementa el registro defensivo | Ayuda una vez descubiertos, pero muchos dominios similares son duraderos y pueden aparecer tarde en las listas negras públicas. |

| Mejor uso en un programa moderno | «Terminar + prevenir la recurrencia»: eliminación + aplicación + refuerzo + supervisión | «Escala + cobertura»: detección y filtrado por capas, además de inteligencia retrospectiva |

El ciclo de vida de la interrupción de dominios: un modelo que elimina las amenazas, no solo las señala

Una capacidad de interrupción madura no es una acción única, sino un ciclo de vida repetible que supera la rotación de los atacantes y la latencia de las listas de abusos.

A continuación se muestra una visión práctica del ciclo de vida, alineada con la forma en que los actores nacionales y del ecosistema describen sus servicios:

CICLO DE VIDA DE LA INTERRUPCIÓN DE DOMINIOS

1) Detectar

- informes de usuarios, telemetría, fuentes de información sobre amenazas, supervisión de marcas (el NCSC utiliza múltiples fuentes; el CERT-SE describe los flujos de trabajo de detección de incidentes)

2) Validar (triaje rápido)

- confirmar el abuso, capturar pruebas, clasificar como phishing/malware/etc.

- determinar los puntos de control (dominio frente a alojamiento frente a ambos)

3) Elegir la medida a tomar

- registrador/registro: suspensión/retención/eliminación de la zona

- alojamiento: eliminación de contenido/cuenta

- cambio de DNS: sumidero / redireccionamiento (en el contexto de la aplicación de la ley)

- vía legal: orden de incautación / operación coordinada

4) Ejecutar la interrupción

- hacer que el dominio deje de resolverse o que el sitio deje de servir cargas útiles

- verificar desde múltiples puntos de vista

5) Medir el impacto y prevenir la recurrencia

- supervisar el re-registro y la deriva de sitios similares

- Fortalecer los dominios de marca (SPF/DMARC, registros defensivos)

- Perseguir el cumplimiento de los actores persistentes/infraestructura repetitiva

Tres referencias públicas refuerzan por qué funciona este ciclo de vida:

- El NCSC describe explícitamente los servicios que bloquean los ataques antes de que alcancen sus objetivos, así como un servicio de eliminación que elimina sitios maliciosos a gran escala y con rapidez.

- La aplicación de la ley por parte de la ICANN demuestra que la mitigación por parte de los registradores/registros puede producir miles de suspensiones y cientos de desactivaciones de sitios de phishing en cuestión de meses, lo que demuestra que las palancas ascendentes son escalables.

- La Fundación Sueca de Internet describe mecanismos de desactivación de dominios en los que un dominio puede eliminarse del archivo de zona (es decir, dejar de resolverse) y posteriormente darse de baja, lo que ilustra cómo el control del ciclo de vida a nivel de registro puede poner fin a la accesibilidad.

Por eso, en términos operativos, la interrupción se acerca más a la reparación que a la detección.

Reflexiones finales: la inclusión en la lista es una capa, la interrupción es la función de detención

Las listas de abusos, como las que proporciona Spamhaus, aportan un valor real: aumentan la seguridad básica, se extienden a todas las organizaciones y añaden una capacidad de filtrado inmediata en el correo electrónico y las pilas web.

Pero las pruebas son claras en cuanto a tres realidades estratégicas:

- La duración de los ataques es corta y se concentra al principio. La vida media de un sitio de phishing puede ser de unas horas, y las ventanas de campaña pueden ser de aproximadamente un día, lo que hace que el retraso sea extremadamente costoso.

- Las defensas basadas en listas siempre tendrán lagunas en cuanto a actualidad y adopción, y los atacantes explotan intencionadamente esas lagunas mediante la evasión y la rotación.

- Cuando se elimina o desactiva el dominio o la infraestructura, se detiene la amenaza en su origen, por lo que los programas de eliminación (NCSC), la aplicación contractual (ICANN) y las acciones judiciales (DOJ/FBI sinkholing y confiscaciones) tienen un impacto demostrable.

Para las organizaciones que se toman en serio la reducción de la victimización, y no solo su denuncia, la interrupción y la aplicación de la ley son las capacidades que cambian los resultados. La inclusión pasiva en listas sigue siendo valiosa, pero funciona mejor como inteligencia de apoyo en una estrategia más amplia que elimina la infraestructura maliciosa en origen, el tipo de estrategia que Excedo Networks diseña para las amenazas reales relacionadas con los dominios.